November 25,2021

Skonfiguruj wirtualne sieci z Open VPN – tak to działa

by Kolbowicz Marek

Wiele usług VPN opiera się na oprogramowaniu open source Open VPN. Ułatwia to skonfigurowanie bezpiecznego połączenia z Internetem. Możesz także wygodnie zabezpieczyć zdalny dostęp do sieci domowej za pomocą Open VPN.

Fritzbox jest najpopularniejszym routerem w tym kraju - głównie dlatego, że obsługuje wszystkie ważne technologie, których potrzebujesz do sieci domowej i Internetu. Tylko jeśli chodzi o VPN (wirtualna sieć prywatna) Fritzbox obiera specjalną trasę. Router AVM używa protokołu IPSec do bezpiecznego, szyfrowanego połączenia. Z drugiej strony wiele innych routerów, większość producentów NAS i prawie wszystkie narzędzia VPN korzysta z bezpłatnego oprogramowania Open VPN.

Dzięki – w większości płatnym – usługom dostawcy VPN, zapewnia, że klient otrzymuje bezpieczne połączenie VPN ze swojego komputera lub smartfona do jednego z licznych serwerów VPN dostawcy w dowolnym kraju. W ten sposób klient może bezpiecznie komunikować się z niezabezpieczonych sieci lokalnych, takich jak hotspot WLAN, a nawet gdy surfowanie z domu nie może być szpiegowane przez własnego dostawcę Internetu. Kolejna zaleta: jeśli użytkownik VPN łączy się z bramą w innym kraju, przy wyjściu z tunelu VPN otrzymuje adres IP specyficzny dla danego kraju i w ten sposób omija tak zwane blokowanie geograficzne.

Open VPN może być również używany do zdalnego dostępu do sieci domowej. W ten sposób możesz połączyć się z urządzeniami sieciowymi w domu z jednym klientem, na przykład komputerem PC lub smartfonem, będąc w ruchu. Możesz też połączyć całą sieć zdalną z inną — na przykład biuro domowe z biurem.

Wskazówka: porównanie najlepszych usług VPN 2020

Potrzebujesz tam serwera VPN, aby móc połączyć się z siecią przez Open VPN. Można to zrobić na kilka sposobów: Na przykład można skonfigurować komputer w sieci domowej jako serwer Open VPN. To bardzo proste, ponieważ nie potrzebujesz żadnego dodatkowego sprzętu. Ale komputer musi wtedy działać przez całą dobę, aby zawsze można było uzyskać dostęp do sieci domowej. Dlatego bardziej sensowne byłoby, gdyby serwer Open VPN był zainstalowany na urządzeniu, które i tak jest włączone przez całą dobę, takim jak router lub NAS.

Istnieje kilka routerów, które mogą być używane fabrycznie jako zdalna stacja Open VPN - na przykład firmy Asus lub Netgear.

Jednak najbardziej sensowne jest użycie do tego istniejącego systemu NAS. Urządzenia głównych producentów, takich jak Qnap, Synology lub Asustor, można bezpłatnie zaktualizować za pomocą serwera VPN, który obsługuje również Open VPN. W tym artykule pokażemy zatem, jak to działa, na przykładzie serwera Synology NAS.

W tym celu jest kilka kroków. Najpierw zainstaluj serwer VPN na NAS i wyeksportuj powiązany plik Open VPN, w tym certyfikat SSL. Dzięki przekierowywaniu portów powodujesz, że router przekazuje żądanie Open VPN z zewnątrz do NAS. Ponadto skonfiguruj usługę DynDNS w routerze, aby Twoja sieć domowa była zawsze dostępna z zewnątrz pod tym samym adresem internetowym. Na koniec zainstaluj klienta Open VPN na swoim komputerze lub smartfonie, zaimportuj pliki Open VPN z NAS i, w piątym i ostatnim kroku, nawiąż szyfrowane połączenie z NAS lub siecią domową.

Najpierw zainstaluj serwer VPN w interfejsie użytkownika swojego NAS, jeśli nie jest jeszcze zainstalowany. W firmie Synology obszar instalacji dodatkowych aplikacji nazywa się „Centrum pakietów”. Tam będziesz potrzebować pakietu „Serwer VPN”.

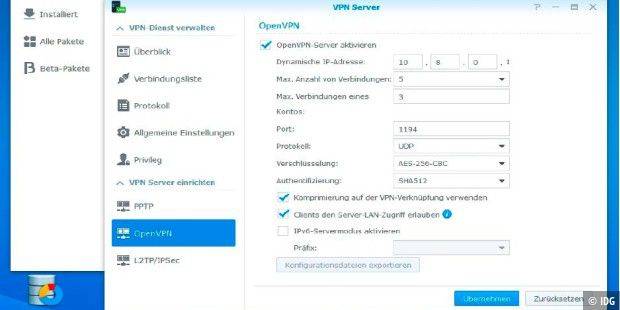

Kliknij „Zainstaluj”, aby pobrać i zainstalować aplikację. Następnie skonfiguruj go za pomocą „Otwórz”. W oknie konfiguracji serwera VPN zaznacz opcję „OpenVPN” w lewej kolumnie pod „Skonfiguruj serwer VPN”, a następnie ustaw znacznik wyboru przed „Aktywuj serwer OpenVPN” w prawym górnym rogu. Pozostaw wszystkie istniejące ustawienia i po prostu zaznacz „Zezwalaj klientom na dostęp do sieci LAN serwera”. Dzięki temu ustawieniu będziesz mieć później również dostęp do sieci domowej, w której serwer NAS jest zintegrowany ze zdalnym klientem VPN.

Po kliknięciu „Zastosuj” pojawi się komunikat, że w zaporze routera należy jeszcze ustawić przekierowanie portów do NAS – na port UDP 1194. Zrobisz to w kolejnym kroku 2.

Ale najpierw pobierz dane konfiguracyjne serwera Open VPN: Będziesz ich potrzebować później w kroku 4 podczas konfigurowania klienta Open VPN na komputerze PC lub notebooku, z którego chcesz później uzyskać dostęp do NAS. Aby to zrobić, kliknij przycisk „Eksportuj dane konfiguracyjne” i otwórz „openvpn.zip”, klikając „OK” bezpośrednio w Eksploratorze. Przenieś pliki „ca.crt” i „VPNConfig.ovpn” z trzech plików na pamięć USB, której będziesz potrzebować w kroku 4.

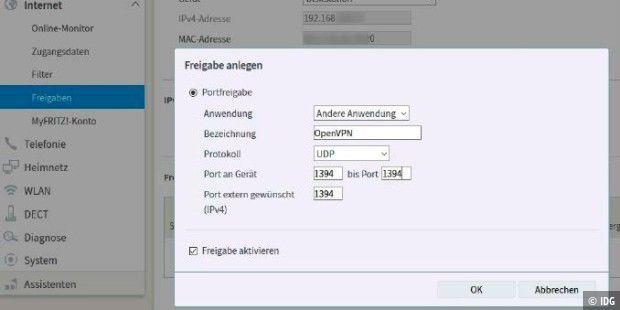

Aby żądanie połączenia z serwerem Open VPN NAS dotarło poprawnie, skonfiguruj odpowiednie przekierowanie portów w routerze. W Fritzbox działa to poprzez menu „Internet -› Zatwierdzenia - ›Udostępnianie portów”. Tutaj najpierw przechodzisz do „Dodaj urządzenie do udziałów”, a następnie wybierasz odpowiednie urządzenie – mianowicie swój NAS – i dodajesz „Inną aplikację” z protokołem „UDP” i portem „1194”, klikając „Nowy udział” „W wszystkie trzy pola wprowadzania portu.

Nie zapomnij potwierdzić po utworzeniu współdzielenia portu przyciskiem „OK” ponownie przyciskiem „OK”, aby aktywować współdzielenie. Uwaga: Ten opis dotyczy tylko dostępu do Internetu z publicznym adresem IPv4 (podwójny stos).

Prawie wszyscy dostawcy Internetu przydzielają swoim klientom zmieniające się publiczne adresy IP. Powinieneś korzystać z usługi DynDNS, aby zawsze móc połączyć się z siecią domową pod tym samym stałym adresem internetowym. Potrzebujesz tego adresu domeny DynDNS, aby móc wprowadzić go w kroku 4 w pliku konfiguracyjnym klienta Open VPN.

Jeśli masz Fritzbox jako router internetowy, wybierz bezpłatną usługę DynDNS Myfritz firmy AVM. Routery innych producentów zwykle mają funkcję DynDNS, którą można aktywować w ustawieniach. Na przykład użyj No-IP.com jako odpowiedniej bezpłatnej usługi DynDNS i wprowadź odpowiednie dane logowania w menu routera.

Gdy tylko usługa Myfritz lub DynDNS zostanie pomyślnie skonfigurowana, indywidualnie przypisana domena Myfritz lub DynDNS automatycznie odwołuje się do bieżącego publicznego adresu IPv4 routera sieci domowej i zawsze możesz połączyć się z siecią domową z zewnątrz.

W następnym kroku skonfiguruj notebook, za pomocą którego chcesz uzyskać dostęp do serwera NAS i sieci domowej z zewnątrz za pośrednictwem Open VPN. Aby to zrobić, najpierw zainstaluj oficjalnego klienta Open VPN „OpenVPN GUI”. Postępuj zgodnie z instrukcjami kreatora konfiguracji i nie zmieniaj żadnych ustawień domyślnych.

Po zakończeniu instalacji otworzy się plik tekstowy informujący w języku angielskim o dwóch brakujących plikach konfiguracyjnych, które należy wstawić do określonego katalogu instalacji Open VPN. Są to dwa pliki „ca.crt” i „VPNConfig.ovpn” z kroku 1, które skopiowałeś na pamięć USB.

Zanim to zrobisz, dokonaj korekty w jednym z dwóch plików. Aby to zrobić, otwórz plik „VPNConfig.ovpn”, klikając go dwukrotnie i wybierz aplikację Windows „Edytor” jako aplikację, aby otworzyć ten plik, który otwiera plik jako skrypt wielowierszowy.

Zastąp wpis „YOUR_SERVER_IP” w czwartym wierszu skryptu swoim indywidualnym adresem DynDNS z kroku 3. W naszym przykładzie domena MyFritz to mmmseemann.myfritz.net. Oryginalna linia skryptu znajduje się odpowiednio w „VPNConfig.ovpn”

z nowym wpisem

zastąpiony.

Usuń również coś w dalszej części skryptu z wpisu

na samym początku znak #, aby zmieniony wpis wyglądał teraz tak:

Teraz zapisz zmiany za pomocą kombinacji klawiszy Ctrl-S i zamknij okno edytora. Za pomocą kombinacji klawiszy Windows-E otwórz okno Eksploratora Windows i przejdź do katalogu „Ten komputer -› Lokalny nośnik danych (C :) - ›Użytkownik -› Twoja nazwa użytkownika Windows - ›OpenVPN -› konfiguracja ”. Skopiuj właśnie zmieniony plik „VPNConfig.ovpn”, a także plik „ca.crt” do tego katalogu. Ponieważ ten katalog jest specjalnie chroniony przez system Windows, każdy proces kopiowania należy potwierdzić, klikając „Kontynuuj”. To kończy konfigurację.

Teraz uruchom aplikację „OpenVPN GUI” za pomocą ikony na pulpicie. W prawym dolnym rogu zasobnika systemowego Windows pojawi się nowa ikona w postaci monitora z kłódką. Kliknij go prawym przyciskiem myszy i wybierz „Połącz” z menu kontekstowego. Otworzy się okno „Połączenie OpenVPN” i zostaniesz poproszony o podanie „Użytkownika” i „Hasła”. Wprowadź dane dostępowe swojego konta użytkownika NAS, którego zwykle używasz do logowania się do menu sieciowego swojego systemu NAS.

Jeśli zrobiłeś wszystko poprawnie, Open VPN ustanowi teraz chronione połączenie z twoim NAS i twoją siecią domową. Komunikat o powodzeniu „VPNconfig jest teraz podłączony” pojawia się na kilka sekund. Ponadto monitor symbolu Open VPN w zasobniku systemowym ma teraz kolor zielony. Aby rozłączyć połączenie Open VPN, wystarczy dwukrotnie kliknąć symbol połączenia na pasku zadań i nacisnąć przycisk „Rozłącz” w oknie połączenia. Możesz bezpiecznie zignorować dwa ostrzeżenia zaznaczone na czerwono w pliku dziennika połączeń dotyczące „certyfikatów” i „hasła pamięci podręcznej”.

Protokół połączenia służy do ochrony VPN: PPTP, IPSec i SSL to obecnie trzy najważniejsze. PPTP (Point-to-Point-Tunneling Protocol) jest najstarszym protokołem VPN i jest obsługiwany przez praktycznie wszystkie systemy operacyjne kompatybilne z siecią. Jednak był gotowy do złamania w 2012 roku i dlatego nie jest już zalecany. Protokół IPSec jest zintegrowany bezpośrednio z warstwą transportową stosu protokołów TCP/IP i jest bardzo bezpieczny, ale stawia wyższe wymagania dotyczące wydajności sprzętu zaangażowanego w transmisję. Ponadto IPSec wymaga przekierowania portów w routerze i dlatego może być stosunkowo łatwo blokowany przez zapory sieciowe. Na przykład IPsec używa Fritzbox do połączeń VPN,

Open VPN opiera się na protokole SSL w warstwie aplikacji stosu protokołów TCP/IP. Jest zatem również bardzo bezpieczny, ale bardziej zasobooszczędny niż IPSec. Opiera się na otwartym oprogramowaniu (GPL) i można go zainstalować we wszystkich głównych systemach operacyjnych. Ponieważ Open VPN potrzebuje tylko jednego otwartego portu i teoretycznie może działać całkowicie przez połączenie HTTP (S), nie jest tak łatwe do zablokowania jak połączenie IPSec.