November 26,2021

Ważna podstawowa wiedza na temat zapór sieciowych

by Kolbowicz Marek

Jaka jest zaleta zapory? Czy to musi być firewall? W tym przewodniku dotyczącym zapór PC-Welt odpowiada na te i inne pytania dotyczące bezpieczeństwa sieci.

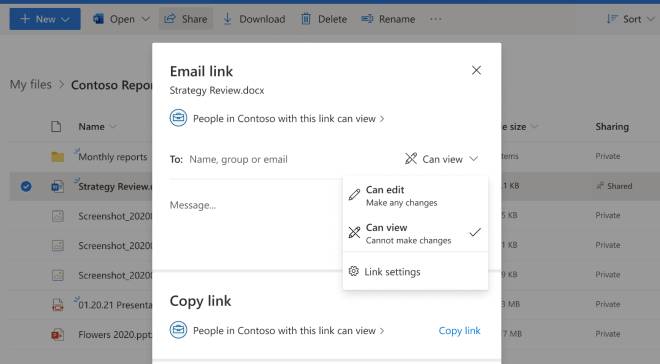

Luki bezpieczeństwa w aplikacjach i systemach operacyjnych stanowią największe źródło zagrożeń w branży IT, dlatego ważne jest szybkie ich odnalezienie i zamknięcie ich w krótkim czasie. Dopóki luka nie zostanie zamknięta, jedyną ochroną jest zapora. Z definicji zapora zezwala tylko na określone połączenia, a tym samym wpływa na ruch sieciowy. Rozróżnia się połączenia wychodzące i przychodzące. Przyczyna: komputer PC reaguje inaczej na połączenia żądane wprost niż na połączenia niepożądane.

Istnieją dwa rodzaje zapór. W pierwszym mechanizm ochronny jest zintegrowany z systemem operacyjnym lub instalowany w systemie PC za pomocą dodatkowego oprogramowania. Używana jest tutaj zapora osobista. Drugie rozwiązanie to urządzenia, połączenie sprzętu i oprogramowania. Różnica polega na tym, że tego typu zapory chronią całe sieci lub poszczególne segmenty. W przeciwieństwie do swoich poprzedników, rozwiązania „zapory nowej generacji (NGFW)” mogą regulować pakiety danych poszczególnych aplikacji w sposób ukierunkowany, ponieważ mogą analizować zawartość pakietów danych. Ponadto menedżerowie IT mogą konfigurować NGFW dla różnych użytkowników za pomocą odpowiedniego zestawu reguł. Ponadto rozwiązania te bezpiecznie obejmują temat „anty-malware” i są „zaporami ogniowymi warstwy aplikacji”.

Profesjonalne rozwiązania firewall opierają się na specjalnie dostosowanych systemach operacyjnych, które zostały celowo ograniczone w swojej funkcji na rzecz bezpieczniejszego systemu. W takich przypadkach często używa się terminu „utwardzony system operacyjny”. W przeciwieństwie do tego, zapory osobiste opierają się na „standardowych” systemach operacyjnych, takich jak Windows, OS X i Linux. Są również narażeni na większe ryzyko. Te systemy operacyjne są częściej atakowane przez atakujących i mogą zawierać więcej błędów niż ich odpowiedniki. Niemniej jednak w żadnym wypadku nie należy rezygnować z ich stosowania.

Czy powinienem aktywować osobistą zaporę sieciową?

Tak, zawsze należy włączać zaporę osobistą. Korzyści przeważają.

Kiedy należy wyłączyć zaporę osobistą?

Nie ma potrzeby wyłączania zapory, chyba że chcesz przeprowadzić szybką sesję rozwiązywania problemów.

Czy nie powinienem używać firewalla?

Nie, zawsze należy używać zapory, aby chronić system operacyjny i sieć.

Zapory osobiste powinny być instalowane w systemach klienckich oprócz głównej zapory firmy, ponieważ podstawowy środek bezpieczeństwa zwykle chroni połączenia przychodzące i wychodzące z Internetem lub innymi sieciami podłączonymi do sieci. W przypadku wystąpienia w sieci problemu związanego z bezpieczeństwem, klienci są narażeni na ataki bez ochrony. Dlatego ta misja jest idealna. Ponadto dodatkowa, centralna zapora ogniowa w systemach serwerowych jest przydatna do ochrony przed siecią kliencką.

Zróżnicować koszt zapór. Często dostępne są bezpłatne zapory osobiste dla komputerów PC i Mac. Natomiast systemy sprzętowe są zwykle płatne, chyba że są to wersje podstawowe. Takim systemem jest Sophos UTM Essential Firewall (dawniej Astaro Essential Firewall). Może działać lokalnie lub jako maszyna wirtualna (VM) i jest bezpłatny.

Właściwe zarządzanie, czytelne instrukcje, rzetelne aktualizacje systemu i rekomendacje są dostępne tylko dla rozwiązań płatnych. Ci, którzy to cenią, powinni również skorzystać z ustalonych rozwiązań. Z drugiej strony, jeśli wiesz, jak skonfigurować jądro, aby posiadało tylko pożądane funkcje, możesz skonfigurować i skonfigurować indywidualne rozwiązanie za pomocą zapory IPFW (Unix Internet Protocol Firewall).

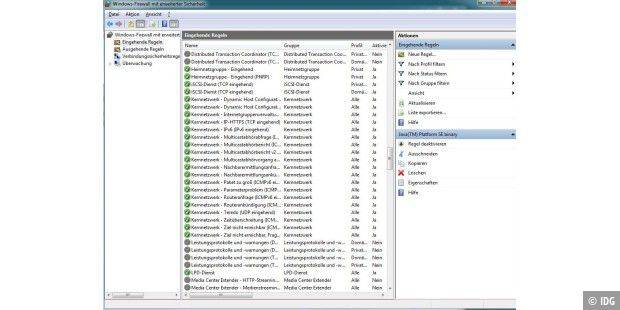

Do samodzielnego konfigurowania reguł zapory wymagana jest wiedza w tle. Terminy TCP, UDP, Porty, NetBIOS i Ping powinny być terminem, w przeciwnym razie może pojawić się poważny problem bezpieczeństwa z powodu problemów ze zrozumieniem. Główni producenci systemów zapór ogniowych oferują seminaria dotyczące swoich rozwiązań w celu przekazania niezbędnego know-how. Ponadto z kursu na kurs wzrasta techniczne zrozumienie procesów przez uczestników.

Korzystając z technologii wirtualizacji VMware, Parallels lub Oracle VirtualBox, menedżerowie IT mogą uzyskać ustawienia zapory. Aby to zrobić, łatwo konfigurują komputery wirtualne i próbują uzyskać dostęp do swoich interfejsów sieciowych z „zewnątrz”. Jeśli chcesz wiedzieć, jak można wykorzystać luki w zabezpieczeniach związane z otwartymi portami, polecamy rozwiązania z RAPID7.

Zasada jest taka: zamknij wszystko! Wyjątek: to raczej niedoświadczony użytkownik. Jeśli wszystkie połączenia są zablokowane, kreator otwiera porty krok po kroku, aby zezwolić na wymagane połączenie.