November 24,2021

Linux chroni Windows: jak zabezpieczyć komputery

by Kolbowicz Marek

Wirusy, robaki i trojany nie mają na Linuksa prawie żadnego wpływu. Komputer z systemem Linux we własnej sieci może jednak pomóc w poprawie ochrony uczestniczących komputerów z systemem Windows.

Laboratoria wirusowe odkrywają codziennie kilkaset tysięcy nowych wirusów i innego złośliwego oprogramowania. Są one zwykle generowane automatycznie i zawsze nieznacznie zmieniane, aby oprogramowanie antywirusowe nie mogło ich tak łatwo wyśledzić. Głównym celem są komputery z systemem Windows. Z technicznego punktu widzenia są one w zasadzie niewiele bardziej niepewne niż Linux, ale zachowanie użytkowników jest tam inne. Przede wszystkim Windows jest bardziej opłacalny dla atakujących, ponieważ system jest rozpowszechniony. Jeśli pracujesz w sieci mieszanej, czyli z komputerami z systemem Linux i Windows, możesz się trochę zrelaksować. Udziały plików dla systemu Windows można monitorować w systemie Linux za pomocą dedykowanego skanera antywirusowego. Zapewnia to większe bezpieczeństwo w przypadku awarii oprogramowania zabezpieczającego z powodu infekcji w systemie Windows.

Trojany szyfrujące stanowią szczególne zagrożenie, które dotyczy również udziałów sieciowych, jednak regularne tworzenie kopii zapasowych na komputerze z systemem Linux może chronić przed utratą ważnych plików.

Zasadniczo istnieją tylko dwa scenariusze ataków na komputery. Największe zagrożenie stanowi użytkownik siedzący przed ekranem. Każdy, kto instaluje oprogramowanie z wątpliwego źródła bez sprawdzania lub uruchamiania programów z załączników wiadomości e-mail, jest najszybszym sposobem na wprowadzenie złośliwego oprogramowania na swój komputer. W zasadzie dotyczy to zarówno systemu Windows, jak i Linux. Jednak użytkownicy Linuksa używają głównie źródeł pakietów odpowiedniej dystrybucji do instalacji oprogramowania. W ten sposób wirusy nie mogą przedostać się do komputera. Pliki z załączników do wiadomości e-mail domyślnie nie są uruchamiane w systemie Linux. Plik można uruchomić tylko wtedy, gdy użytkownik sam oznaczy plik jako „wykonywalny”. Pliki PDF lub makra w dokumentach pakietu Office mogą również wykorzystywać luki w zabezpieczeniach lub nieść ze sobą złośliwe oprogramowanie. Z drugiej strony, jedyną rzeczą, która pomaga, jest aktualizowanie oprogramowania i zabronienie wykonywania makr w ustawieniach bezpieczeństwa oprogramowania biurowego lub zezwolenie na nie tylko na żądanie. Jest to jednak ustawienie domyślne.

Drugi scenariusz nie wymaga pomocy użytkownika: ataki z Internetu lub sieci lokalnej, na przykład z zainfekowanego komputera, mogą wykorzystywać luki w zabezpieczeniach systemu operacyjnego do rozprzestrzeniania złośliwego oprogramowania.

Reine Desktop- oder Büro-PCs sind davon in der Regel kaum betroffen, denn standardmäßig laufen dort keine Dienste, die von außen erreichbar sind (siehe Kasten „Ochrona serwerów Linux“). Daher gibt es auch keine Angriffsfläche. Das gilt für Linux wie Windows.

Gewähren Sie nur die Zugriffsrechte, die wirklich erforderlich sind. Wenn Windows-Rechner keinen Schreibzugriff auf Netzwerkfreigaben besitzen, kann auch kein Schaden angerichtet werden. Wird der Linux-PC beispielsweise nur als Speicher für Backups genutzt, ist das problemlos möglich (siehe unten „Twórz regularne kopie zapasowe“). Anders sieht es aus, wenn Freigaben zum Datenaustausch zwischen den Rechnern im lokalen Netzwerk dienen sollen. Dafür muss der Schreibzugriff möglich sein.

Jeśli jeszcze tego nie zrobiłeś, skonfiguruj usługę udostępniania Samby w terminalu na komputerze z systemem Linux:

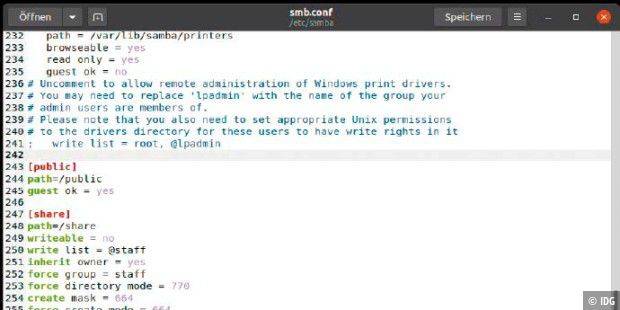

Edytuj plik konfiguracyjny w wybranym przez siebie edytorze:

Zmień nazwę po „workgroup =" na grupę roboczą, której używasz w swojej sieci. Standardem jest „GRUPA ROBOCZA”. Możesz utworzyć udział chroniony przed zapisem, do którego można uzyskać dostęp bez logowania (dostęp dla gości) za pomocą tych wierszy:

Wpis po „path =" wskazuje ścieżkę do folderu w systemie plików, który ma być używany jako miejsce do przechowywania w sieci. „Gość ok = tak” umożliwia dostęp dla wszystkich komputerów z systemem Windows i Linux bez nazwy użytkownika i hasła.

Bardziej restrykcyjna konfiguracja dla folderu z dostępem do zapisu może wyglądać tak:

Tylko członkowie grupy „personel” mają tutaj pełny dostęp do zapisu. Samba zapewnia nowym i zmienionym plikom i folderom odpowiednie prawa dostępu. Aby to zadziałało, należy spełnić kilka warunków wstępnych.

1. Użytkownicy muszą mieć konto na komputerze z systemem Linux. Utwórz nowych użytkowników na przykład pod Ubuntu 20.04 w "Ustawieniach" pod "Użytkownicy".

2. Każdy użytkownik potrzebuje hasła Samby, którego używasz

określić. Wprowadź odpowiednią nazwę użytkownika dla symbolu zastępczego „[Użytkownik]”.

3. W naszym przykładzie użytkownicy muszą należeć do grupy „staff”, która jest domyślnie dostępna w Ubuntu. Dodaj użytkowników za pomocą

grupie. Możesz także użyć innej grupy lub utworzyć nową za pomocą "sudo groupadd".

4. Udostępniony folder, w naszym przykładzie „/share”, musi należeć do wybranej grupy. Ustaw uprawnienia w systemie plików za pomocą

naprawiony.

Wenn Benutzernamen und Passwörter auf den Client-PCs mit denen auf dem Server übereinstimmen, erfolgt der Zugang ohne die Abfrage von Anmeldeinformationen. Sollte das aus Sicherheitsgründen unerwünscht sein, legen Sie andere Benutzernamen und/oder Passwörter naprawiony. Linux und Windows fragen dann nach den Anmeldeinformationen. Wenn Sie diese nicht speichern, erfolgt nach einem Neustart des Systems keine automatische Anmeldung. Die Freigabe ist dann zumindest nicht permanent für Schadsoftware erreichbar.

Zobacz też: Skonfiguruj bezpieczne udziały Windows – tak to działa

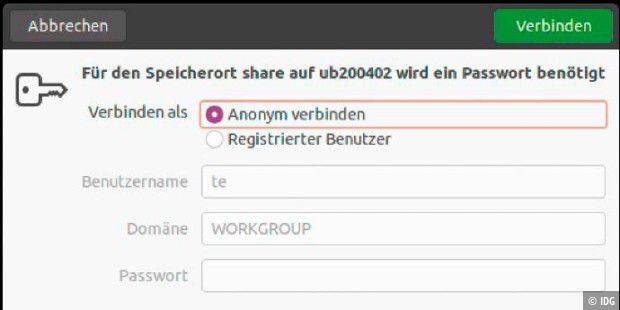

Uwagi: Jeśli na serwerze Linux jest użytkownik o tej samej nazwie, ale z innym hasłem, system Windows poprosi o podanie nazwy użytkownika i hasła. Jeśli chcesz połączyć się tylko z udostępnianiem gości, wpisz nazwę użytkownika, na przykład „gość” i pozostaw hasło puste. Nawiasem mówiąc, nazwa użytkownika-gościa nie ma dla Samby znaczenia. Wszystkie nieznane nazwy użytkowników są traktowane jako „źli użytkownicy”, a zatem jako goście. Jeśli użytkownik nie istnieje na serwerze Linux, system Windows próbuje zalogować się automatycznie jako użytkownik „Gość”, a Samba udziela dostępu do udziałów gościa.

W każdym razie w systemie Linux pojawi się okno dialogowe, w którym wybierasz opcję „Połącz anonimowo” (gość) lub „Zarejestrowany użytkownik”, a następnie wpisujesz swoją nazwę użytkownika i hasło. Jeśli dostęp do udziałów przez „Inne lokalizacje -› Sieć Windows” nie działa w menedżerze plików Ubuntu, naciśnij Ctrl-L i wpisz adres udziału Samby w następującym formularzu

bezpośrednio

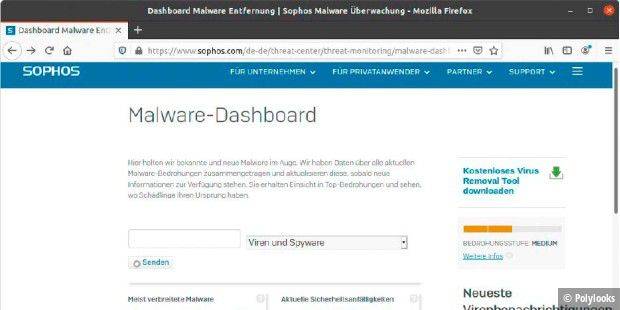

Sophos oferuje bezpłatne rozwiązanie antywirusowe dla systemu Linux. Pomoc techniczna jest dostępna tylko dla wersji płatnej. Aby pobrać plik, musisz się zarejestrować za pośrednictwem https://m6u.de/sopho. Programem można sterować tylko z wiersza poleceń, nie ma graficznego interfejsu użytkownika. Rozpakuj pobrany plik, otwórz terminal i przejdź do katalogu oprogramowania.

Tam zaczynasz od

Ustanowienie. Postępuj zgodnie z instrukcjami kreatora. Zaakceptuj wszystkie specyfikacje, naciskając klawisz Enter, z wyjątkiem pytania „Czy chcesz zainstalować bezpłatną (f) czy obsługiwaną (s) wersję SAV dla systemu Linux?”. Tutaj wpisujesz „f” i potwierdzasz klawiszem Enter. Po instalacji uruchom

aby zaktualizować sygnatury wirusów. Nie musisz powtarzać tego ręcznie później, ponieważ Sophos Antivirus automatycznie sprawdza dostępność aktualizacji co 60 minut. Wtedy możesz użyć

przeskanuj cały system w poszukiwaniu złośliwego oprogramowania. Domyślnie skanowanie podczas uzyskiwania dostępu jest aktywne. Sophos Anti-Virus sprawdza wszystkie operacje na plikach, czyli każdy dodany lub skopiowany plik. Jeśli zawiera złośliwe oprogramowanie, plik zostanie zablokowany, ale nie zostanie usunięty ani przeniesiony. Użytkownicy systemu Windows, którzy chcą otworzyć zainfekowany plik z udziału sieciowego, również nie mają do niego dostępu. z

wyświetlić dzienniki. Należy regularnie sprawdzać, czy nie ma złośliwego oprogramowania, przenosić pliki, których dotyczy problem, a następnie dokładniej je badać i w razie potrzeby usuwać. Użyj następującego wiersza poleceń, jeśli chcesz tylko sprawdzić folder „/ udostępnij” i przenieść zainfekowane pliki do „/ zainfekowane”:

Opcja "-nc" pomija wszelkie zapytania. Podaj informacje o dalszych opcjach

a także przewodnik po konfiguracji i przewodnik po uruchomieniu dla systemu Linux.

Automatyczne skanowanie: Załaduj plik konfiguracyjny usługi cron za pomocą

i wpisz tam to zamówienie (przykład):

To uruchamiałoby skaner antywirusowy każdej nocy o 1:00 w nocy.

Eset ma skaner antywirusowy dla systemu Linux, który oferuje również graficzny interfejs użytkownika. Bezpłatną wersję można pobrać ze strony www.eset.com/de/home/antivirus-linux, którą można testować przez 30 dni. Do pobrania wymagana jest rejestracja. Pełna wersja kosztuje od 29,95 euro rocznie. Aby program mógł zostać zainstalowany, musisz zainstalować dodatkowy pakiet pod Ubuntu lub Linux Mint:

Następnie użyj tych dwóch poleceń w katalogu pobierania:

Kreator przeprowadzi Cię przez proces instalacji. Wreszcie program uruchamia się automatycznie i samodzielnie aktualizuje sygnatury wirusów. Za pomocą opcji „Sprawdź komputer -› Skanowanie standardowe” możesz przeprowadzić wstępne skanowanie w poszukiwaniu wirusów na wszystkich dyskach lokalnych.

Eset Nod32 Antivirus chroni komputer za pomocą ochrony plików w czasie rzeczywistym. Nowe pliki są automatycznie sprawdzane, nawet w folderach udostępnionych w sieci. W przypadku wykrycia zagrożenia program próbuje wyczyścić plik. Jeśli to się nie powiedzie, plik trafia do kwarantanny. W lewym dolnym rogu okna kliknij Aktywuj tryb zaawansowany. To pokazuje dodatkowe opcje. Przejdź do „Narzędzia –› Pliki dziennika”. Tutaj możesz zobaczyć wiadomości o wykrytych zagrożeniach. W sekcji „Narzędzia –› Kwarantanna” znajdziesz listę plików, które zostały przeniesione do kwarantanny. Jeśli zweryfikujesz infekcje wirusowe jako błąd, takie pliki mogą zostać przywrócone. z

uruchom skanowanie antywirusowe z wiersza poleceń.

Jest to przydatne, jeśli jesteś połączony z serwerem przez SSH i chcesz zbadać określone foldery w ukierunkowany sposób. Jeśli jednak sprawdzanie w czasie rzeczywistym jest aktywne, zwykle nie powinno to być konieczne.

Wskazówka: czy mój komputer został zhakowany? Jak rozpoznać ataki

Tworzenie kopii zapasowych udziałów, które domyślnie obsługują zapis, nie jest dobrym pomysłem. Jeśli to możliwe, kopie zapasowe należy zapisywać na dyskach, które nie są na stałe podłączone do komputera z systemem Windows. Ryzyko, że kopie zapasowe znajdą się pod kontrolą złośliwego oprogramowania, można zmniejszyć tylko wtedy, gdy kopie zapasowe plików z komputerów z systemem Windows są tworzone w inny sposób.

Zalecanym narzędziem do tworzenia kopii zapasowych plików osobistych jest Duplicati. Oprogramowanie działa w systemach Windows, Linux i Mac OS. Konfiguracja i obsługa odbywa się poprzez interfejs WWW w przeglądarce.

Program obsługuje lokalne foldery i dyski jako miejsce docelowe kopii zapasowej, ale także przechowywanie online, takie jak Dysk Google lub Dropbox. Kopie zapasowe mogą być szyfrowane w celu ochrony danych.

W sieci lokalnej z serwerem Linux zaleca się tworzenie kopii zapasowej za pomocą Duplicati przez SFTP (SSH). W systemie Linux pakiet „openssh-server” musi być zainstalowany, a pod Windows Duplicati. Domyślnie system Windows nie ma dostępu do serwera Linux przez SSH. Kopie zapasowe również nie mogą zostać naruszone przez złośliwe oprogramowanie.

Gdy tylko usługi serwera są uruchomione na komputerze, ryzyko wzrasta. Szczególnie narażone są serwery internetowe lub oprogramowanie do zdalnego sterowania. Serwer jest chroniony z zewnątrz przez zaporę routera lub w ogóle nie może być adresowany. Możliwe są jednak ataki z sieci lokalnej. Jeśli dostęp do usługi można uzyskać również przez Internet, ryzyko ponownie znacznie wzrasta. Aby to zrobić, musisz jednak samodzielnie skonfigurować udostępnianie portów w routerze. W tym przypadku serwer musi być skonfigurowany bardzo bezpiecznie - zawsze aktualne oprogramowanie, bezpieczne hasła, dwuskładnikowe uwierzytelnianie, podstawowa ochrona przed atakami z fail2ban. Jeśli tylko ograniczona liczba osób ma uzyskać dostęp do serwera, zalecamy korzystanie z VPN.

Publicznie dostępne serwery należy od czasu do czasu sprawdzać pod kątem rootkitów. Rootkit daje atakującemu możliwość zalogowania się do zaatakowanego systemu, monitorowania ruchu sieciowego lub uruchamiania programów. Chkrootkit pomaga wykrywać rootkity. Można go znaleźć w źródłach pakietów wszystkich dystrybucji i jest uruchamiany w terminalu z prawami administratora („sudo chkrootkit”) w celu zbadania systemu. Aby mieć pewność, że twój własny system, a tym samym program chkrootkit, nie zostaną naruszone, zaleca się użycie chkrootkit z niezależnego systemu live. Atakujący mógł zakamuflować swój rootkit przed oprogramowaniem, więc nie zaszkodzi na przykład uzyskanie drugiej opinii w programie rkhunter. To narzędzie jest również dostępne we wszystkich dystrybucjach ze źródeł pakietów.