December 15,2021

Jak chronić swoje konta internetowe przed hakerami po ataku na Twittera

by Kolbowicz Marek

Nawet jeśli najnowszy włamanie na Twitterze do kont celebrytów mógł przejść przez systemy firmy, każdy powinien jak najlepiej chronić swoje konto przed atakami. Co możesz zrobić.

Bill Gates, Barack Obama, Elon Musk: Hakerzy przejęli na krótki czas ich konta na Twitterze oraz konta innych znanych użytkowników. Cel atakującego: kradzież bitcoinów od swoich obserwatorów za pomocą wiadomości spamowych. Przeczytaj więcej o hackowaniu tutaj.

Według wstępnych ustaleń celem skoordynowanego ataku zostali pracownicy Twittera mający dostęp do systemów wewnętrznych. W tym samym czasie „Vice” poinformował, że hakerzy zapłacili również osobie z Twittera za pomoc. Ekspert ds. bezpieczeństwa Brian Krebs wymienia nawet potencjalnego podejrzanego na swojej stronie internetowej, który podobno miał dostęp do narzędzi od administratorów Twittera.

Uważaj na te fałszywe wiadomości e-mail

Ale nawet jeśli włamanie na Twittera było możliwe tylko dzięki środkom wewnętrznym: użytkownicy powinni nadal dokładać wszelkich starań, aby chronić swoje konta w Internecie. Ponieważ hakerzy zwykle używają innych metod do przejmowania kont użytkowników. Pokażemy Ci wskazówki, dzięki którym możesz zabezpieczyć swoje konto.

Wybierz silne hasło

Pierwszym krokiem jest użycie silnego hasła. Ogólnie powinien być jak najdłuższy, zawierać znaki specjalne – a przede wszystkim nie składać się ze znanych terminów ani danych osobowych. Ponieważ przestępcy lubią próbować łamać hasła za pomocą tak zwanych ataków słownikowych. W takim ataku osoby atakujące wykorzystują tak zwane listy haseł. Zawierają one zwykle dobrze znane hasła, terminy ze słowników lub mogą być również specjalnie dostosowane do osoby docelowej. Te terminy są następnie automatycznie wypróbowywane.

Dobrze znana publiczna lista haseł to „rockyou.txt”. Jeśli znajdziesz swoje hasło na tej liście, powinieneś je natychmiast zmienić. Więcej wskazówek dotyczących bezpiecznych haseł znajdziesz tutaj. Również ważne: unikaj używania tego samego hasła do wielu kont. Jeśli nie pamiętasz zbyt wielu haseł, użyj menedżera haseł: Przeczytaj więcej tutaj.

Użyj uwierzytelniania dwuskładnikowego

Jednak najsilniejsze hasło na nic się nie przyda, jeśli zostanie skradzione przez przestępców – na przykład w wyniku naruszenia bezpieczeństwa danych. Z tego powodu użytkownicy powinni utworzyć drugą ścianę ochronną wokół swoich kont internetowych: tak zwane uwierzytelnianie dwuskładnikowe (2FA), które prawie wszystkie usługi online oferują teraz jako dodatkową ochronę.

Po wprowadzeniu hasła musisz potwierdzić rejestrację kodem. Otrzymasz to na przykład przez SMS. Alternatywnie możesz również użyć stałych kodów jednorazowych lub aplikacji uwierzytelniającej, która regularnie generuje nowe kody. Eksperci od bezpieczeństwa zalecają tę drugą metodę, ponieważ oszuści mogliby wykorzystać tzw. zamianę kart SIM w celu uzyskania dostępu do kodów SMS.

Jeśli szukasz jeszcze bezpieczniejszej metody, możesz użyć tak zwanych tokenów U2F - rodzaj pendrive'a, który służy jako klucz bezpieczeństwa. Rejestracja działa tylko wtedy, gdy pendrive jest w komputerze.

Jak uchronić się przed zamianą karty SIM

Dzięki zamianie kart SIM oszuści przejmują numer telefonu komórkowego swojej osoby docelowej, a tym samym uzyskują dostęp np. do kodów uwierzytelniających SMS. Możesz przeczytać więcej o tej metodzie oszustwa tutaj. Znaną ofiarą zamiany kart SIM jest szef Twittera Jack Dorsey. Nieznajomi zamieszczali w jego imieniu rasistowskie tweety w sierpniu 2019 roku.

Aby uzyskać numery telefonów komórkowych osób docelowych, hakerzy muszą znać numer swojej ofiary, a następnie przekonać dostawcę, że są prawowitym właścicielem numeru. Zazwyczaj wystarczą informacje takie jak data urodzenia czy miejsce zamieszkania. Takie dane mogą zostać pozyskane przez przestępców poprzez włamanie lub wyciek danych. Czasami są one również publicznie dostępne na stronach mediów społecznościowych. W innych przypadkach oszuści wykorzystują tak zwaną inżynierię społeczną. Atakujący próbują zdobyć zaufanie osoby docelowej, a tym samym wydobyć od niej dane osobowe. Można to zrobić drogą elektroniczną przez e-mail lub czat, ale także telefonicznie.

Unikaj ujawniania niepotrzebnie poufnych informacji o sobie. Na przykład numer telefonu komórkowego, data urodzenia lub miejsce zamieszkania. Nie należy również lekceważyć imienia partnera, przyjaciół lub zwierząt domowych obcym. Takie dane mogą być wykorzystywane przez hakerów do tworzenia list haseł. Szczególnie firmy są przedmiotem ataków socjotechnicznych. Przestępcy potrafią być bardzo sprytni: według badania przeprowadzonego przez Bitkom w 2018 roku tylko około 33 procent dotkniętych problemem zauważyło atak socjotechniczny.

Ponadto niektórzy dostawcy oferują klientom opcję zabezpieczenia konta kodem PIN. Jeśli Twój dostawca oferuje tę opcję, skorzystaj z niej.

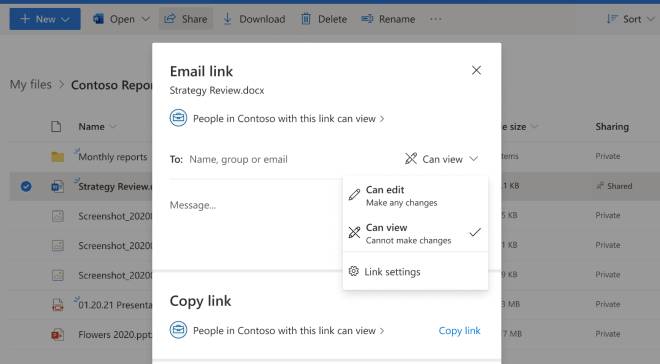

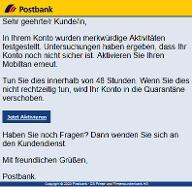

Nie daj się nabrać na phishing

Przestępcy lubią próbować wykraść dane użytkownika za pomocą wiadomości phishingowych. W tym celu często wysyłasz e-maile w imieniu dużych firm, takich jak Amazon czy banki. Listę bieżących prób oszustwa można znaleźć w tym pokazie slajdów.

Same wiadomości phishingowe często można rozpoznać po niezdarnej pisowni lub braku osobistego zwrotu grzecznościowego. Jednak niektóre wiadomości błyszczą (prawie) doskonałymi niemieckimi, a nawet osobistymi informacjami. Możesz przeczytać tutaj, jak mimo wszystko rozpoznać wiadomości phishingowe.

Usuń stare konta

Aby ogólnie zapobiec dotarciu danych do nieznajomych, należy regularnie usuwać nieużywane konta. Ponieważ poprzez wycieki danych lub włamania, przestępcy mogą uzyskać dostęp do takich kont i, w najgorszym przypadku, wykraść poufne informacje. Na przykład na początku lipca okazało się, że w Darknecie oferowane są miliardy danych użytkowników z takich źródeł.

Im więcej masz kont w Internecie, tym większe prawdopodobieństwo, że padniesz ofiarą ataku. Jeśli nie pamiętasz swoich starych kont, oto wskazówki, jak znaleźć i usunąć zapomniane konta.

Regularnie sprawdzaj adresy e-mail

Ponadto regularnie sprawdzaj, czy Twoje konta nie zostały naruszone lub zhakowane. Ekspert ds. bezpieczeństwa Troy Hunt obsługuje usługę zapytań „Czy zostałem oszukany?” W takich przypadkach. Tutaj użytkownicy mogą wpisać swój adres e-mail. Otrzymasz wówczas informację, czy adres padł ofiarą wycieku danych. Więcej o tej i innych usługach przeczytasz tutaj.

Jeśli Twój adres e-mail powinien pojawić się w jednej z tych usług, natychmiast zmień hasło i ustaw uwierzytelnianie dwuskładnikowe.

Trojany mogą kraść dane

Uważaj również na złośliwe oprogramowanie, takie jak trojany, ponieważ mogą one zagnieździć się w twoim systemie i uzyskać dostęp do danych. Na przykład Federalny Urząd Bezpieczeństwa Informacji ostrzega przed czytaniem e-maili w formacie HTML. Widać po tym, że wiadomość pokazuje zdjęcia. Jednak dzięki tej reprezentacji przestępcy mogą ukryć złośliwy kod w poczcie. Dlatego bezpieczniej jest wyświetlać pocztę w postaci zwykłego tekstu.

Ważne jest również, aby natychmiast zainstalować aktualizacje (zabezpieczeń) systemu operacyjnego i programów i nie opóźniać ich. Ponieważ w najgorszym przypadku atakujący mogą wykorzystać luki w zabezpieczeniach i przemycić złośliwe oprogramowanie do komputerów. Oprogramowanie antywirusowe może również pomóc w wykrywaniu złośliwego oprogramowania.