November 07,2021

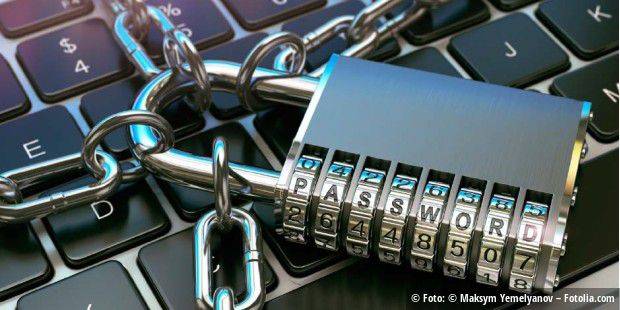

Darmowe narzędzia antyhakerskie chronią Twój komputer

by Kolbowicz Marek

Zaradnemu hakerowi wystarczy publiczna sieć WLAN lub słaby punkt systemu. Powstrzymaj intruza za pomocą tych bezpłatnych narzędzi.

Program antywirusowy i przynajmniej zapora systemu Windows są obowiązkowe dla każdego użytkownika systemu Windows. Niestety to nie wystarczy, aby być odpornym na ataki hakerów. Aby dodatkowo chronić Twój system, przedstawiamy tutaj specjalne narzędzia, na przykład do bezpiecznego surfowania nawet w niezaszyfrowanych sieciach. A ponieważ nawet doskonale odizolowana sieć nie zapewnia ochrony, jeśli hasło jest zbyt proste, znajdziesz również kilka ogólnych programów zabezpieczających, takich jak menedżer haseł. Istnieją również narzędzia do lepszej ochrony danych.

Ważne: używaj narzędzi hakerskich tylko z własnymi systemami lub w imieniu właściciela komputera lub sieci. Nie możesz używać tych narzędzi w systemach innych firm bez zgody właściciela.

Za pomocą programu open source Snort możesz sprawdzić swoją sieć domową pod kątem słabych punktów i analizować ruch danych w czasie rzeczywistym. Snort odczytuje ruch przychodzący na karcie sieciowej komputera i porównuje zawartość pakietów danych z sygnaturami znanych metod ataku. W przypadku ataku Snort podnosi alarm i zapisuje otrzymane dane jako raport do analizy. Obecnie w bazie danych Snort znajduje się kilka tysięcy sygnatur - ale ponieważ nowe metody ataków są stale rozwijane, powinieneś aktualizować kolekcję. Profesjonalna alternatywa: Jeśli chcesz jeszcze dokładniej analizować ruch danych na swoim komputerze, pomocne może być narzędzie Wireshark. Jednak ocena dziennika nie jest taka łatwa. Pomoc znajdziesz w szczegółowym poradniku.

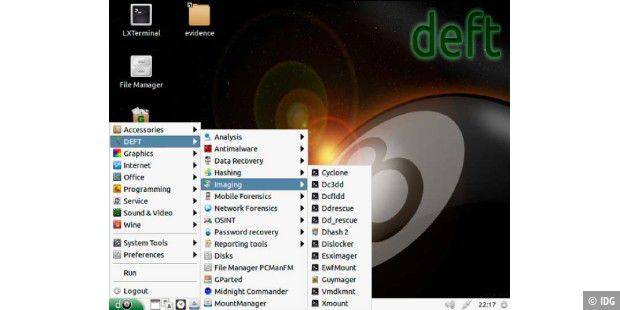

Deft Zero oznacza „Digital Evidence & Forensic Toolkit” i jest systemem na żywo opartym na Linuksie, który zapewnia zestaw narzędzi kryminalistycznych. System Linux powraca do pracy na Uniwersytecie Bolońskim w 2005 r.: Na kurs informatyki śledczej zebrano w żywym systemie zbiór najważniejszych narzędzi analitycznych we współpracy z wykładowcami i profesorami.

Chociaż specjalnością Deft jest nadal kryminalistyka, oferuje Sleuthkit z Autopsy Forensic Browser jako interfejs graficzny, a także Foremost, Photorec i Scalpel. Jednak na pokładzie znajdują się również narzędzia sieciowe, takie jak sniffer pakietów Wireshark, Ettercap i skaner Nessus. Szczególną cechą Deft jest integracja programów Windows, które działają w emulatorze Wine. W ten sposób niektóre ważne narzędzia dla Windows, dla których nie ma wersji Linux, mogą również działać w systemie Deft live. Programy Windows obejmują Advanced Password Recovery, Clam AV, Eraser Portable, FATwalker, NTFSwalker, HDDrawcopy, Hwinfo, LAN Search Pro oraz zbiór praktycznych narzędzi firmy Nirsoft. Uwaga: Deft zawiera kilka narzędzi, które mogą obejść zabezpieczenia i podsłuchiwać ruch sieciowy. Jak już wspomniano we wstępie do tego artykułu: Należy pamiętać, że korzystanie z Deft w zagranicznych sieciach i na zagranicznych systemach komputerowych nie jest legalne w Niemczech. Te narzędzia mogą być używane wyłącznie we własnych sieciach i na własnym komputerze bez wyraźnej zgody.

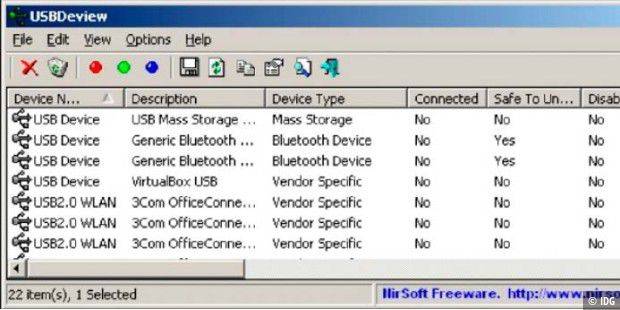

Jeśli chcesz wiedzieć, czy ktoś inny niż Ty używał pamięci USB na Twoim komputerze, narzędzie USB Deview zapewnia wyczerpujące informacje o używanym urządzeniu. Chociaż narzędzie nie może pokazać, kto używał urządzenia USB na twoim komputerze, pokazuje listę wszystkich pamięci USB i dysków twardych USB, które kiedykolwiek były podłączone do twojego komputera.

Program pokazuje między innymi nazwę urządzenia USB, typ, numer seryjny urządzenia pamięci masowej oraz czas podłączenia urządzenia do komputera. Jeśli zapiszesz listę, możesz użyć jej do porównania podczas przyszłej kontroli za pomocą USB Deview. USB Deview nie musi być instalowany i jest dostępny natychmiast po rozpakowaniu.

Microsoft Attack Surface Analyzer to narzędzie zabezpieczające dla programistów, ale można go również używać na komputerze domowym. Działa na Windows 7 i 8, Windows 10 jest pominięty. Microsoft Attack Surface Analyzer wykorzystuje przebiegi testowe w celu określenia zmian w systemie operacyjnym, które mogą być spowodowane na przykład przez nowe instalacje. Narzędzie następnie kompiluje wyniki w pliku CAB. Dlatego użyj narzędzia Attack Surface Analyzer, aby utworzyć raport z testu, a następnie zainstaluj podejrzane oprogramowanie. Ponownie zeskanuj narzędzie i porównaj wyniki. W ten sposób odkrywasz wszystkie wprowadzone zmiany.

Podczas surfowania po publicznych sieciach Wi-Fi oferujesz hakerom większą powierzchnię ataku niż w domu, korzystając z prywatnego Wi-Fi. Chroni przed tym połączenie VPN z bezpiecznym serwerem w Internecie. Właśnie to oferuje Hotspot Shield. Freeware łączy Cię z serwerem od dostawcy o tej samej nazwie. To bezpiecznie szyfruje transmisję danych i zapobiega nieautoryzowanemu dostępowi do połączenia bezprzewodowego i danych. Ponadto Hotspot Shield zapewnia anonimowość w Internecie, łącząc się z serwerem. Ponieważ dociekliwi węszyciele otrzymują tylko adres IP serwera, ale nie komputera. W bezpłatnej wersji Hotspot Shield prędkość i ilość danych są ograniczone. Jeśli potrzebujesz więcej, możesz skorzystać z płatnej subskrypcji, około 15 euro za miesiąc lub około 84 euro za rok. Więcej informacji na temat abonamentu można znaleźć na stronie www.hotspotshield.com w punkcie „Elite”.

Wskazówka: właściwa strategia tworzenia kopii zapasowych przeciwko wirusom szantażującym

Jeśli szukasz alternatywy dla menedżerów haseł Keepass lub Lastpass, powinieneś zapoznać się z darmowym sejfem i repozytorium haseł. Przechowuje wszystkie hasła wygodnie i bezpiecznie w cyfrowym sejfie. Aby wyjąć swoje hasła z sejfu, wprowadź hasło główne podczas uruchamiania sejfu i repozytorium haseł. W sejfie darmowe oprogramowanie oferuje gotowe formularze do logowania. Formularze dostępne są w ponad 40 wariantach, m.in. dla haseł, kontaktów, kart i kluczy licencyjnych. Narzędzie może również generować hasła do logowania, jeśli chcesz.

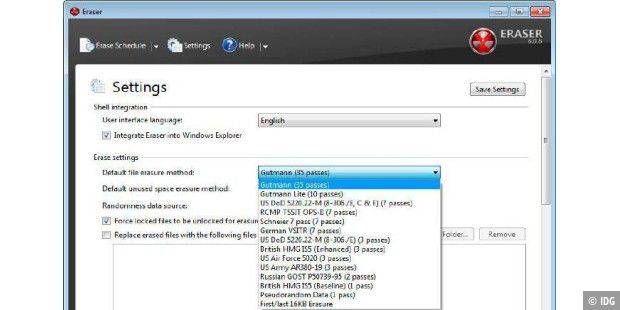

Eraser ma dwa główne zadania: Po pierwsze, usuwa pliki tak bezpiecznie, że nie można ich już odtworzyć. Na przykład, jeśli chcesz sprzedać stary dysk twardy na pchlim targu, powinieneś go wcześniej wyczyścić tym programem. Z drugiej strony Eraser służy do automatyzacji procesów usuwania. Możesz także wyczyścić wolne miejsce na dysku twardym. W ten sposób pliki, które zostały usunięte za pomocą innych narzędzi do usuwania, również niezawodnie znikną. Jest to przydatne na przykład w przypadku plików cookie przeglądarki. Przeglądarka może usunąć te pliki informacyjne, ale nie na tyle dokładnie, aby nie można było ich ponownie wyświetlić. Dopiero gdy gumka usunie wolne miejsce na dysku twardym, ciasteczka naprawdę znikną.

Program Run PE Detector od specjalistów ds. bezpieczeństwa Phrozen z Francji wyszukuje wrogie oprogramowanie inwigilacyjne. Poszukuje tak zwanych narzędzi administracji zdalnej (RAT). Istnieją również legalne wersje tego typu programów, ale skrót RAT prawie zawsze odnosi się do złośliwego oprogramowania. Do najbardziej znanych RAT należą Back Orifice, Sub Seven, Black Shades i Dark Comet. Jeśli RAT zaatakował komputer, osoba atakująca może kontrolować go całkowicie zdalnie za pośrednictwem sieci lub Internetu. Haker ma zatem dostęp do danych na komputerze i może je kontrolować.

Współczesne RAT-y prawie zawsze mają jedną wspólną cechę: wstrzykują swój kod do legalnego procesu Windows. Ta technika jest znana jako Run PE. RAT często wybiera plik Internet Explorera. Ponieważ prawie zawsze ma to prawo do przesyłania danych przez zaporę. W ten sposób RAT nie tylko przejmuje kontrolę nad Internet Explorerem, ale może również jednocześnie korzystać z autoryzacji zapory sieciowej. RAT często nie wstrzykują swojego kodu do procesu, dopóki nie znajdzie się on w pamięci. Pozostawiają plik na dysku twardym nietknięty. Programowi antywirusowemu znacznie trudniej jest rozpoznać RAT. Narzędzie Uruchom PE Detector wyświetla listę wszystkich aktywnych programów w zakładce „Uruchomiony proces”. Kliknij „Uruchom skanowanie” w prawym górnym rogu, aby zbadać te procesy. Jeśli wszystko jest w porządku, Run PE Detector zgłosi "Twój system wygląda na czysty". Jeśli jednak otrzymasz ostrzeżenie o infekcji, przejdź do zakładki „Lokalizacja złośliwych aplikacji”. Tam możesz zobaczyć, który proces został przejęty, a także gdzie przechowywany jest wrogi plik.

Anti Browser Spy postawił sobie za zadanie usuwanie śladów surfowania, zapobieganie szpiegostwu i znajdowanie optymalnych ustawień bezpieczeństwa dla Twojej przeglądarki. Narzędzie zapewnia również dodatkowe funkcje, takie jak opcja tworzenia kopii zapasowej lub funkcja „Blokowanie sieci społecznościowych”. „Blokowanie sieci społecznościowych” ma zapobiegać niechcianemu wysyłaniu informacji do Facebooka, podczas gdy funkcja kopii zapasowej tworzy kopie zapasowe przeglądarki. Anti Browser Spy ma na celu zapewnienie maksymalnego bezpieczeństwa szpiegowskiego, na przykład poprzez usunięcie pamięci podręcznej, historii i plików cookie. Ponadto tryb stealth umożliwia nierozpoznanie przez strony internetowe. Uwaga: Anti Browser Spy 2015 nie zaciemnia żadnych adresów IP. Program antyszpiegowski obsługuje popularne przeglądarki Firefox, Internet Explorer, Google Chrome, Opera i Safari. Narzędzie jest również dostępne w języku niemieckim i angielskim

Procesy Windows: jak znaleźć ataki hakerów w Windows

Jeśli Twój komputer z systemem Windows wykrył złośliwe oprogramowanie pomimo zainstalowanego programu antywirusowego, będziesz potrzebować drugiego skanera. Najlepiej zacząć od startowej płyty DVD. W ten sposób skaner może również znaleźć wirusy, które mogą się ukrywać, gdy system Windows jest aktywny. W naszym przewodniku znajdziesz kolekcję dwunastu antywirusowych płyt DVD na żywo.

Ponadto możesz skorzystać z narzędzia dość nieznanego rosyjskiego specjalisty ds. Antywirusów, dr. Wypróbuj internet. Startowy antywirusowy dysk DVD nazywa się Dr. Dysk sieciowy na żywo. Przed uruchomieniem skanera oferuje możliwość przetestowania pamięci roboczej pod kątem błędów. Język wskazówek dla operatora można zmienić na niemiecki w skanerze za pomocą symbolu globusa.

Hakerzy i niektóre obecne wirusy zmieniają ustawienia serwera DNS (Domain Name System). W ten sposób mogą wślizgnąć się na inną stronę internetową podczas surfowania. Ponieważ zawsze potrzebujesz serwera DNS, gdy wywołujesz stronę internetową przy użyciu jej nazwy. Wpisz np. adres www.postbank.de w przeglądarce internetowej, a Twój komputer zapyta serwer DNS w Internecie o odpowiedni adres IP. To zwróci około 160.83.8.182 - adres, który Twój komputer może teraz wywołać. Serwer DNS używany przez komputer można określić w systemie Windows lub routerze DSL. Większość domowych komputerów jest skonfigurowana do korzystania z ustawień serwera DNS routera. To właśnie wykorzystują sprytne wirusy. Wpisujesz własny, zmanipulowany serwer DNS w routerze. Następnie usuwają się z komputera, aby nie zostały wykryte przez program antywirusowy. Następnym razem, gdy wpiszesz www.postbank.de w przeglądarce, zmanipulowany serwer DNS przekieruje Cię do fałszywej wersji strony internetowej banku. Jeśli wprowadzisz tam swoje dane, wpadną one w ręce programistów wirusów. Skorzystaj z narzędzia online firmy F-Secure, aby sprawdzić, czy ustawienia DNS nie zostały naruszone, pod adresem www.f-secure.com/router-checker. Kliknij Sprawdź swój router w witrynie i poczekaj na wynik. Narzędzie online określa używany serwer DNS, niezależnie od tego, czy jest on ustawiony w routerze, czy w systemie Windows. Jeśli wszystko jest w porządku, strona zgłasza komunikat „Nie znaleziono problemu”. Jeśli nie, zresetuj router do ustawień fabrycznych.

Dzięki przydatnym bezpłatnym narzędziom z naszej galerii możesz wyszukiwać słabe punkty w swojej sieci i bezpiecznie przechowywać swoje dane przed nieautoryzowanym dostępem.